Qué son las Autoridades Especiales en los perfiles de usuario de AS400

Distinga las Autoridades Especiales que pueden estar asignadas a un perfil de usuario en el AS400 y comprenda la funcionalidad provista por cada una, para poder establecerlas de manera conveniente en determinados perfiles de usuario.

Las autorizaciones que se configuran a nivel de objeto (cualquiera sea su tipo: *PGM , *FILE; *DEVD, *DTAARA, *USRPRF, *LIB, etc.) en un sistema AS400 - iSeries - System i, determinan por ejemplo, si un programa (objeto de tipo *PGM) o un archivo (objeto de tipo *FILE), puede ser accedido por un usuario específico y qué operaciones puede ese usuario realizar sobre el mismo. A estas autorizaciones se las denomina autorizaciones específicas o privadas y están definidas en los objetos.

A diferencia de las autorizaciones específicas que se definen en los objetos, las autoridades especiales están asociadas a los perfiles de usuario, es decir, se definen en los perfiles de usuario, y en vez de permitir o prohibir el acceso a un objeto específico, ofrecen al usuario que las posee la habilidad de realizar ciertas funciones administrativas u operativas dentro del sistema AS400.

Asignando Autoridades Especiales

Cada vez que se crea un perfil de usuario en AS400, se le asigna ya sea de manera implícita o explícitamente, un grupo de autoridades especiales que se asocian al mismo.

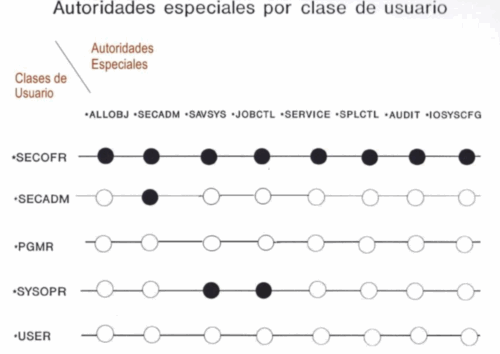

Al definir que un usuario pertenece a una "Clase de usuario" (*USER, *PGMR, *SYSOPR, *SECADM, *SECOFR) en el momento de su creación, el sistema le otorga por default una o más autoridades especiales, dependiendo de la clase de usuario a la cual se lo asoció:

Si las Autoridades Especiales asignadas por default no son las que se desean, se puede asignar explícitamente sólo las necesarias para cada usuario en el parámetro SPCAUT del comando CRTUSRPRF o cambiarlas mediante el mismo parámetro en el comando CHGUSRPRF, si el usuario ya fue creado.

Por ejemplo, la clase de usuario *USER por default no otorga NINGUNA autoridad especial. Un usuario perteneciente a esa clase tendrá que tener los permisos adecuados en cada objeto para poder accederlo y no cuenta con privilegios para realizar ninguna tarea especial dentro del sistema.

Pero, ¿qué significan esas autoridades especiales? Son 7 las provistas por IBM y pueden estar presentes todas, algunas o ninguna de ellas en un perfil de usuario determinado:

*ALLOBJ - Autoridad sobre todos los objetos.

*ALLOBJ otorga la autoridad para manipular cualquier objeto del sistema, salvo para los perfiles de usuario (objetos *USRPRF) que necesitan de la autoridad especial *SECADM. *ALLOBJ también permite al usuario que la posee asignar autoridades a nivel de objeto sin importar las autorizaciones ya establecidas para ese objeto.

Algunas consideraciones y riesgos sobre *ALLOBJ

- Un usuario que posea esta autoridad especial puede acceder a cualquier objeto del sistema, no importa si se trata de un archivo físico de datos, de un programa, de un dispositivo, de un área de datos o de cualquier otro tipo. Un usuario con esta autoridad especial tiene derecho a realizar cualquier operación sobre el objeto accedido, aunque no tenga un permiso específico de acceso sobre el mismo o tenga denegado el acceso explícitamente. Este usuario accede de todas maneras.

- Un usuario con *ALLOBJ puede referenciar a cualquier perfil de usuario, "pasando por encima" la autorización pública que ellos poseen. Esta "característica" permite que este usuario haga uso del parámetro Usuario (palabra clave USER) en el comando SBMJOB, y poder de esa manera someter trabajos batch bajo otro perfil "poderoso" y ejecutar CUALQUIER función del sistema.

- Uno de los riesgos más notables es que, un perfil de usuario con *ALLOBJ, que conoce el nombre de un oficial de seguridad que no sea QSECOFR, puede "autoconvertirse" en oficial de seguridad.

- Existe en todo sistema un perfil de usuario "oficial de seguridad" de nombre QSECOFR, que posee la autoridad especial *ALLOBJ. Probablemente deba existir además en el sistema otro perfil de usuario con dotes de "oficial de seguridad" como usuario alternativo, con la misma autorización especial *ALLOBJ ... pero es importante considerar perfiles con autoridad *ALLOBJ innecesarios!

*SECADM - Crear, cambiar y suprimir Perfiles de Usuario.

La autoridad especial *SECADM provee a un usuario la habilidad de mantener perfiles de usuario dentro del sistema.

Algunas consideraciones sobre *SECADM

- Cuando un usuario con autoridad *SECADM cree o cambie un perfil de usuario, no podrá asignar autoridades que él mismo NO POSEA, y particularmente, para crear otro usuario que posea la autoridad *SECADM, el usuario "creador" va a necesitar además tener la autoridad *ALLOBJ para poder crearlo.

- *SECADM no brinda la posibilidad de cambiar perfiles de usuario (comando CHGUSRPRF) sobre los cuales no tiene autorización. Por ejemplo, un usuario con autoridad *SECADM no puede cambiar la contraseña del usuario QSECOFR, a menos que también posea la autoridad especial *ALLOBJ.

Observando el cuadro mostrado más arriba:

- Usuarios pertenecientes a las clases de usuario *SECOFR (Responsable-Oficial de seguridad) y *SECADM (Administrador de seguridad) podrán crear perfiles de usuario.

- Un usuario de la clase de usuario Administrador de Seguridad *SECADM, puede crear perfiles con clase *PGMR y *USER, pero NO podrá crear perfiles de usuario de clase *SYSOPR porque estaría tratando de crear un usuario con autorizaciones especiales que él no posee.

*JOBCTL - Manejo de trabajos

La autoridad especial *JOBCTL permite al usuario que la posee: Operar con trabajos en colas de trabajo y con archivos de spool en colas de salida, operar con jobs de otros usuarios, arrancar transcriptores, realizar un IPL, detener subsistemas, apagar el sistema y cambiar atributos de un job.

Algunas consideraciones sobre *JOBCTL

- A los usuarios con autoridad especial *JOBCTL se les puede quitar la posilibidad de operar con algunas colas de trabajo y determinadas colas de salida. El parámetro OPRCTL en objetos colas de salida y colas de trabajo, habilitará o no el acceso a esas colas de salida o de trabajos para usuarios con autoridad especial *JOBCTL. El valor por default para este parámetro es *YES y significará que el usuario que posea autoridad especial *JOBCTL podrá manipular todas las entradas de esa cola de trabajo o de salida aunque ese usuario posea *EXCLUDE sobre esos objetos. Con este parámetro seteado en *YES en los objetos colas de salida, implicará que ese usuario pueda visualizar CUALQUIER archivo de spool, con acceso a información delicada dentro del sistema.

- Por otro lado, para ejecutar los comandos PWRDWNSYS o ENDSBS *ALL, es necesario poseer la autoridad especial *JOBCTL, pero también es necesario que esos comandos tengan los permisos adecuados para su ejecución.

*SERVICE - Tareas de servicio

La autoridad especial *SERVICE provee al usuario que la posee la habilidad de ejecutar las Herramientas de Servicio del Sistema (Ejecutar el comando STRSST). Además permite depurar programas para los que tiene sólo la autorización específica *USE.

Algunas consideraciones sobre *SERVICE

- Si se necesita llevar un "trace" de comunicaciones dentro del sistema o entre varios sistemas se realizan con las SST, y el manejo de las herramientas de servicio del sistema le es asignado generalmente al oficial (responsable) de seguridad, usuario de la clase *SECOFR.

*SPLCTL - Manejo de archivos en spool.

La autoridad especial *SPLCTL brinda al usuario que la adquiere el control TOTAL sobre los objetos en spool dentro del sistema AS400. Se considera a esta autoridad como la autoridad *ALLOBJ, pero no de todos los objetos como la autoridad *ALLOBJ, sino sólo sobre todos los objetos del sistema en el spool, de todos los usuarios, tanto en colas de salida como en colas de trabajo. Por lo tanto, con esta autoridad especial, el control sobre los objetos en spool es total para el usuario que la posee.

Algunas consideraciones sobre *SPLCTL

La autoridad *SPLCTL posiblita la visualización de cualquier archivo en spool en una cola de salida, aunque se trate de una cola de salida para la cual ese usuario no tenga permiso de acceso.

*AUDIT - Manejo de auditoría del sistema.

La autoridad especial *AUDIT dota a quien la posee con la posiblidad de controlar las funciones de auditoría del sistema. El usuario puede manejar los valores del sistema correspondientes para establecer las configuraciones sobre qué, cómo y qué tipo de auditoría se llevará a cabo en el sistema AS400.

Algunas consideraciones sobre *AUDIT

*AUDIT debe estar reservado para los perfiles de usuario que son responsables de la integridad del sistema. Por lo tanto, es una tarea adecuada para un oficial de seguridad.

Para saber más sobre Auditoría de un sistema AS400, se recomienda leer los tips publicados con anterioridad en Teknodatips: Auditoría sobre usuarios en AS400 y Auditoría sobre objetos en AS400

*IOSYSCFG - Manejo de configuración y comunicaciones del sistema.

*IOSYSCFG ofrece al usuario que la posee la potestad para configurar y cambiar la configuración de las comunicaciones dentro de un sistema AS400. Esto implica la creación de líneas, controladores o distpositivos, incluyendo también la información sobre conexión a Internet y la configuración de TCP/IP.

Algunas consideraciones sobre *IOSYSCFG

Las comunicaciones entre sistemas pertenecen a un área altamente técnica dentro del manejo y control del sistema, por lo tanto es importante poder monitorear a quién se le otorga el privilegio del manejo de esas configuraciones, que cuente con el "expertise" suficiente para la configuración de esas comunicaciones. Por ejemplo, la configuración de los servidores de aplicación Web, la configuración client/server y el manejo en general de las comunicaciones, el usuario necesita la autoridad especial *IOSYSCFG y en muchas situaciones se requiere además la autoridad *ALLOBJ.

Para tener en cuenta ...

- Las autorizaciones especiales están encima de las autorizaciones específicas o privadas, en todos los casos.

- Es importante considerar a qué usuario otorgar qué autorizaciones especiales. Debido a lo analizado en los párrafos anteriores, muchas de las autoridades especiales asignadas a usuarios que no corresponden, pueden provocar acciones inapropiadas dentro de un sistema AS400.

- Las autorizaciones especiales no pueden eliminarse de muchos de los perfiles de usuario suministrados por el sistema, entre los que se incluyen QSECOFR y QSYS.

- Un usuario necesita tener todas las autorizaciones especiales para otorgar todas las autorizaciones especiales a otro perfil de usuario.

- El usuario debe tener las autorizaciones especiales *ALLOBJ, *SECADM y *AUDIT para otorgar a un usuario la autorización especial *AUDIT cuando se utiliza el mandato CHGUSRPRF.

Copyright 2012 - Teknoda S.A.

IMPORTANTE: “Notas técnicas de AS/400 - IBM i" se envía con frecuencia variable y sin cargo como servicio a nuestros clientes IBM i - AS/400. Contiene notas/tutoriales/artículos técnicos desarrollados en forma totalmente objetiva e independiente. NS iTech - Teknoda es una organización de servicios de tecnología informática y NO comercializa hardware, software ni otros productos. |